행정공지

[미래자동차사업단] 2024 상반기 드림핵 이러닝 교육 신청 안내

- 24.03.06 / 김새롬

첨단분야 혁신융합대학사업(미래자동차) 계획에 따라 미래자동차사업단에서 자동차 사이버보안 인재 양성을 위해 2024 상반기 드림핵 이러닝 교육 신청자를 아래와 같이 모집하오니 많은 신청바랍니다.

(상세 교육 내용 게시물 하단 참조)

<신청 개요>

1. 신청 기간: 2024.03.07.(목) 10:00~2024.03.13.(수) 13:00

2. 신청 방법: K-StarTrack 선착순 신청 (링크 클릭)

3. 신청 대상: 국민대학교 학부생 누구나

<교육 개요>

1. 교육 기간: ~2024.08.20.(화)

2. 교육 방법: 온라인 강의 수강

3. 교육 과정

4. 지원 사항

- 교육비 전액 지원(★화이트햇 해커 멘토링 등 드림핵 Enterprise서비스 이용 포함)

- 드림핵 이수증 발급(이수기준: 80% 이상 수강 시)

- 이수자 대상 비교과 시수 인정(2024.09. 인정 예정(졸업예정자 유의))

5. 안내 및 유의사항

- 과정 단위 신청, 1인 최대 3개 과정 신청 가능

- 기초 트랙 내 과정 선수과정 권장

- 신청 후 미이수 또는 부정수강 시 추후 이러닝 재신청 등 사업 참여에 불이익이 있을 수 있음

- 추후 '웹해킹 트랙' 등 과정 추가 개설 및 이러닝 과정 연계 온라인 해킹대회(CTF) 운영 예정

- 신청기간 내 신청자 모집 완료 시 조기 마감 예정

일상적으로 발생하는 보안 문제와 증가하는 악의적인 공격으로 인해 기업들은 보안 역량 강화에 더 많은 노력을 기울이고 있습니다.

다양한 분야와 산업에서 유용한 보안 지식을 제공하는 화이트햇 해커들의 커뮤니티 드림핵에서 함께 배워보세요!

⭐️ 해킹의 기초부터 실전까지 단계별로!

✔️ 보안 입문자를 위한 드림 비기너즈!

✔️ 해킹의 기초를 쌓자! 시스템 해킹과 리버스 엔지니어링!

✔️ 디바이스 해킹을 위한 발판, 임베디드 해킹!

⭐️ 강의만으로 이해가 어렵다면?

✔️ 함께실습 문제를 통해 해킹 기법들을 하나씩 따라하며 이해도를 향상시켜 보세요!

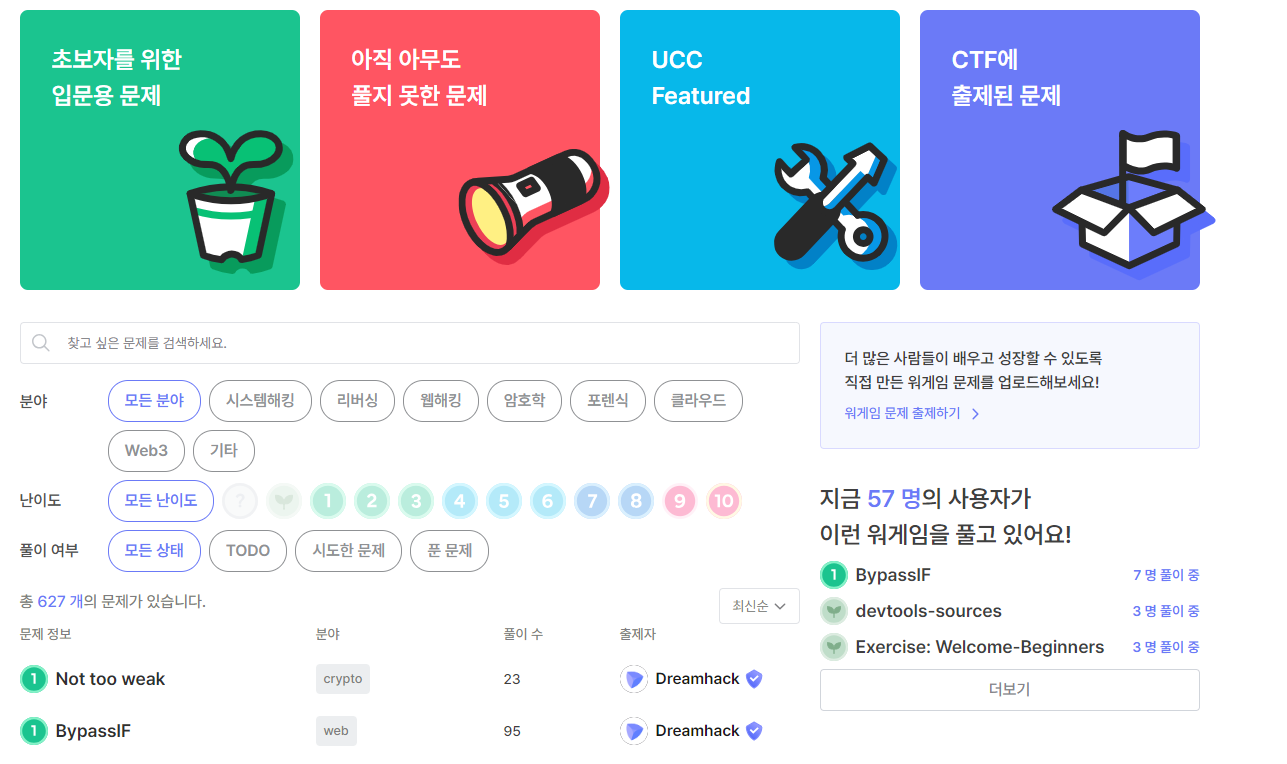

✔️ 600개 이상의 wargame을 직접 풀어보세요!

✔️ CODEGATE, DEF CON, Google CTF 등 수많은 해킹방어대회에서 석권한 해커들에게 직접 질문해 보세요!

교육 과정 소개

⭐️ 기초 트랙

드림 비기너즈정보 보안 입문자를 위한 로드맵으로, 정보보호 및 CTF를 위한 다양한 주제와 기술을 통해 기초 지식을 학습합니다. (15시간)

|

|

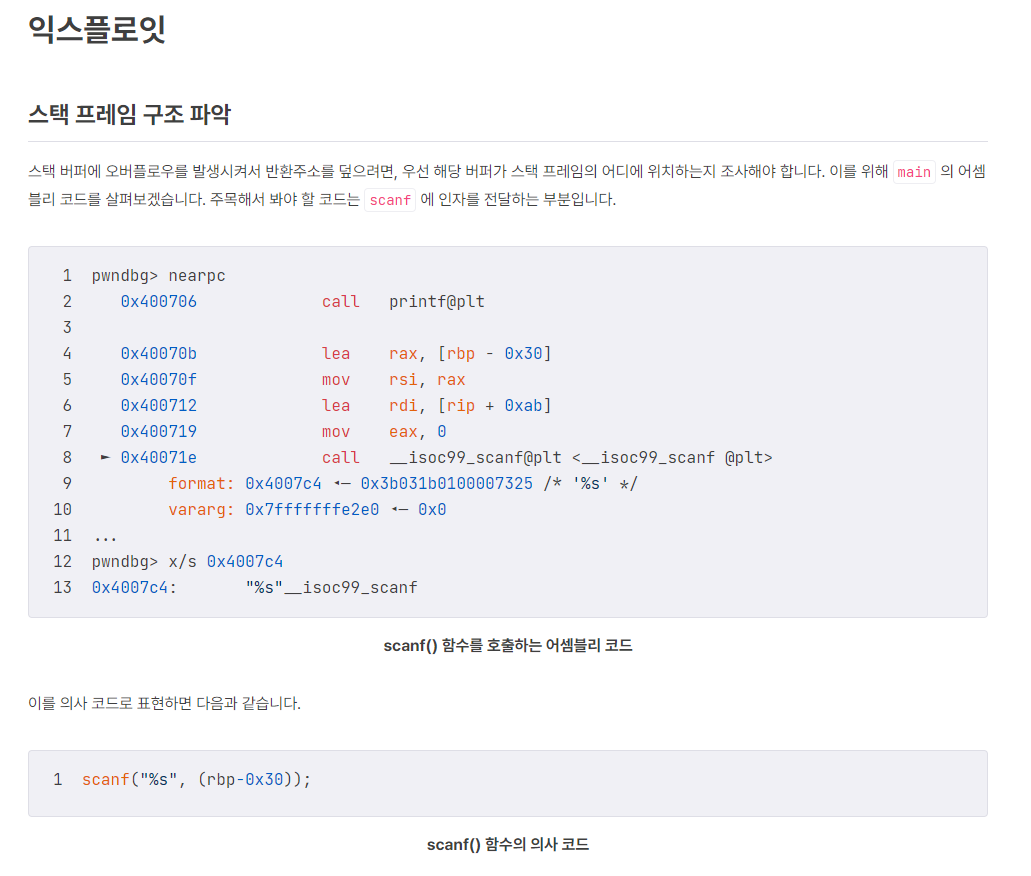

시스템 해킹 기초리눅스 기반 프로그램에서의 취약점 분석 방법을 학습합니다. 컴퓨터 시스템의 취약점을 깊게 이해하고 프로그램의 동작 원리를 파악하며 취약한 부분을 찾아내고, 그것을 효과적으로 이용하는 기술을 습득합니다. (22시간)

|

|

리버스 엔지니어링다양한 도구와 기법을 활용하여 컴파일된 프로그램의 작동 원리를 이해합니다. 이 과정에서 원래의 코드나 설계 의도를 추론하며, 복잡한 시스템을 효과적으로 분석하는 능력을 키웁니다. (35시간)

|

|

⭐️ 심화 트랙

시스템 해킹 심화시스템 해킹 기초에서 학습한 취약점을 활용하여, 실제 프로그램의 공격에 활용되는 다양한 공격 유형과 기법을 학습합니다. (19시간)

|

|

임베디드 해킹IoT와 같은 하드웨어 시스템의 동작 원리와 설계를 이해하며 분석하고 취약점을 찾는 실습을 합니다. (17시간)

|

● Exercise: Firmware Exploit Practice |

| [미래자동차사업단] 2024 상반기 드림핵 이러닝 교육 신청 안내 | |||||||||||||||

| 작성자 | 김새롬 | 작성일 | 24.03.06 | 조회수 | 3330 | ||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| 첨부파일 | |||||||||||||||

|

첨단분야 혁신융합대학사업(미래자동차) 계획에 따라 미래자동차사업단에서 자동차 사이버보안 인재 양성을 위해 2024 상반기 드림핵 이러닝 교육 신청자를 아래와 같이 모집하오니 많은 신청바랍니다. (상세 교육 내용 게시물 하단 참조)

<신청 개요> 1. 신청 기간: 2024.03.07.(목) 10:00~2024.03.13.(수) 13:00 2. 신청 방법: K-StarTrack 선착순 신청 (링크 클릭) 3. 신청 대상: 국민대학교 학부생 누구나 <교육 개요> 1. 교육 기간: ~2024.08.20.(화) 2. 교육 방법: 온라인 강의 수강 3. 교육 과정

4. 지원 사항 - 교육비 전액 지원(★화이트햇 해커 멘토링 등 드림핵 Enterprise서비스 이용 포함) - 드림핵 이수증 발급(이수기준: 80% 이상 수강 시) - 이수자 대상 비교과 시수 인정(2024.09. 인정 예정(졸업예정자 유의)) 5. 안내 및 유의사항 - 과정 단위 신청, 1인 최대 3개 과정 신청 가능 - 기초 트랙 내 과정 선수과정 권장 - 신청 후 미이수 또는 부정수강 시 추후 이러닝 재신청 등 사업 참여에 불이익이 있을 수 있음 - 추후 '웹해킹 트랙' 등 과정 추가 개설 및 이러닝 과정 연계 온라인 해킹대회(CTF) 운영 예정 - 신청기간 내 신청자 모집 완료 시 조기 마감 예정

일상적으로 발생하는 보안 문제와 증가하는 악의적인 공격으로 인해 기업들은 보안 역량 강화에 더 많은 노력을 기울이고 있습니다. 다양한 분야와 산업에서 유용한 보안 지식을 제공하는 화이트햇 해커들의 커뮤니티 드림핵에서 함께 배워보세요!

⭐️ 해킹의 기초부터 실전까지 단계별로!✔️ 보안 입문자를 위한 드림 비기너즈! ✔️ 해킹의 기초를 쌓자! 시스템 해킹과 리버스 엔지니어링! ✔️ 디바이스 해킹을 위한 발판, 임베디드 해킹! ⭐️ 강의만으로 이해가 어렵다면? ✔️ 함께실습 문제를 통해 해킹 기법들을 하나씩 따라하며 이해도를 향상시켜 보세요!

✔️ 600개 이상의 wargame을 직접 풀어보세요!

✔️ CODEGATE, DEF CON, Google CTF 등 수많은 해킹방어대회에서 석권한 해커들에게 직접 질문해 보세요!

교육 과정 소개⭐️ 기초 트랙

⭐️ 심화 트랙

|

|||||||||||||||